[Tutorial] Què és el troià d'accés remot i com es pot detectar / eliminar? [Consells MiniTool]

What S Remote Access Trojan How Detect Remove It

Resum:

Aquest article compost al lloc web oficial de MiniTool proporciona una revisió completa sobre el troià d’accés remot. Cobreix el seu significat, funcions, efectes negatius, detecció, eliminació, així com mètodes de protecció. Llegiu el contingut següent i enteneu profundament el troià RAT.

Navegació ràpida:

Definició de troià d'accés remot

Què és un virus RAT?

Un troià d’accés remot (RAT), també anomenat creepware, és un tipus de programari maliciós que controla un sistema mitjançant una connexió de xarxa remota. Infecta l’ordinador objectiu mitjançant protocols de comunicació especialment configurats i permet a l’atacant obtenir accés remot no autoritzat a la víctima.

Troia RAT normalment s’instal·la en un ordinador sense el coneixement del seu propietari i sovint com a cavall de troia o càrrega útil. Per exemple, normalment es descarrega de forma invisible amb un fitxer adjunt de correu electrònic, fitxers torrent, enllaços web o un programa desitjat per l'usuari com un joc. Tot i que els atacs dirigits per un atacant motivat poden enganyar els objectius desitjats amb la instal·lació Estafa de RAT mitjançant tàctiques d’enginyeria social o, fins i tot, mitjançant l’accés físic temporal a la màquina desitjada.

Un cop entreu a la màquina de la víctima, Programari maliciós RAT amagarà les seves operacions perjudicials de la víctima o de l'antivirus o del tallafoc i utilitzarà l'amfitrió infectat per difondre's a altres equips vulnerables per construir una xarxa de bot.

Què fa un virus RAT?

Atès que un troià d'accés remot permet el control administratiu, pot fer gairebé tot el que hi ha a la màquina víctima.

- Obteniu accés a informació confidencial, inclosos noms d’usuari, contrasenyes, números de seguretat social i comptes de targetes de crèdit.

- Superviseu els navegadors web i altres aplicacions d’ordinador per obtenir historial de cerques, correus electrònics, registres de xat, etc.

- Segresta la càmera web del sistema i grava vídeos.

- Superviseu l'activitat de l'usuari mitjançant registres de tecles o programes espia.

- Feu captures de pantalla al PC de destinació.

- Veure, copiar, descarregar, editar o fins i tot suprimir fitxers.

- Format de les unitats de disc dur per esborrar dades.

- Canvieu la configuració de l'ordinador.

- Distribuir programari maliciós i virus.

Com es pot configurar i utilitzar l’escriptori remot al Windows 10, mireu aquí

Com es pot configurar i utilitzar l’escriptori remot al Windows 10, mireu aquíMolta gent vol configurar i utilitzar l’escriptori remot a Windows 10, però no sap com fer-ho. Escric això per ajudar-los.

Llegeix mésExemples de troians d'accés remot

Des de RAT de correu brossa es crea, n’hi ha molts tipus.

1. Orifici posterior

Back Orifice (BO) rootkit és un dels exemples més coneguts de RAT. Va ser realitzat per un grup de pirates informàtics anomenat Cult of the Dead Cow (cDc) per mostrar les deficiències de seguretat de la sèrie de sistemes operatius (SO) de Windows 9X de Microsoft. El nom d'això Explotació de RAT és un joc de paraules del programari Microsoft BackOffice Server que pot controlar diverses màquines al mateix temps basant-se en la creació d'imatges.

Back Orifice és un programa informàtic desenvolupat per a l'administració remota de sistemes. Permet a una persona controlar un PC des d’una ubicació remota. El programa va debutar a DEF CON 6 l'1 d'agostc, 1998. Va ser creat per Sir Dystic, membre de cDc.

Tot i que Back Orifice té propòsits legítims, les seves característiques el converteixen en una bona opció per a un ús maliciós. Per aquest o altres motius, la indústria antivirus classifica immediatament l'eina com a programari maliciós i l'ha afegit a les llistes de quarantena.

Back Orifice té 2 variants de seqüeles, Back Orifice 2000 publicat el 1999 i Deep Back Orifice per l’organització de pirateria canadenca QHA.

2. Sakula

Sakula, també conegut com Sakurel i VIPER, és un altre troià d’accés remot que va aparèixer per primera vegada el novembre del 2012. Va ser utilitzat en intrusions específiques durant tot el 2015. Sakula permet a un adversari executar ordres interactives i descarregar i executar components addicionals.

6 mètodes per solucionar l'error de l'escriptori remot de Windows 10 que no funciona

6 mètodes per solucionar l'error de l'escriptori remot de Windows 10 que no funcionaQuan intenteu connectar un ordinador remot, però apareix l'error Escriptori remot de Windows 10 que no funciona, podeu trobar mètodes per corregir l'error en aquesta publicació.

Llegeix més3. Sub7

Sub7, també conegut com a SubSeven o Sub7Server, és un Botnet RAT . El seu nom es va derivar ortografiant NetBus cap enrere (suBteN) i canviant deu per set.

Normalment, Sub 7 permet l'accés no detectat i no autoritzat. Per tant, la indústria de la seguretat sol considerar-la com un cavall de Troia. Sub7 treballava a la família de sistemes operatius Windows 9x i Windows NT, fins i tot amb Windows 8.1.

Sub7 no es manté des del 2014.

4. PoisonIvy

Heura verinosa Registre de claus RAT , també anomenat Backdoor.Darkmoon, permet el keylogging, pantalla / captura de vídeo , administració del sistema, transferència de fitxers, robatori de contrasenyes i retransmissió de trànsit. Va ser dissenyat per un pirata informàtic xinès cap al 2005 i s’ha aplicat en diversos atacs destacats, inclosos els atacs Nitro contra empreses químiques i l’incompliment de l’eina d’autenticació RSA SecurID, tots dos el 2011.

5. DarkComet

DarkComet és creat per Jean-Pierre Lesueur, conegut com DarkCoderSc, un programador independent i programador de seguretat informàtica de França. Tot i que aquesta aplicació RAT es va desenvolupar el 2008, va començar a proliferar a principis del 2012.

A l’agost de 2018, DarkComet es va deixar de manera indefinida i les seves descàrregues ja no s’ofereixen al seu lloc web oficial. El motiu es deu al seu ús a la guerra civil siriana per controlar els activistes, així com a la por del seu autor a ser arrestat per motius sense nom.

El NanoCore RAT prendrà el control del vostre PC

El NanoCore RAT prendrà el control del vostre PCEstigueu atents a NanoCore RAT, ja que és més perillós que el RAT mitjà; atacarà un sistema Windows i obtindrà el control complet d'aquest PC.

Llegeix mésA més dels exemples anteriors, hi ha molts altres programes troians d’accés remot com CyberGate, Optix, ProRat, Shark, Turkojan i VorteX . La llista completa d’eines RAT és massa llarga per mostrar-se aquí i continua creixent.

Símptomes del virus RAT

Com saber si teniu un virus RAT? És una mica difícil. Les RAT són per naturalesa encobertes i poden fer ús d’un nom de fitxer aleatori o d’una estructura de camí de fitxers per intentar evitar la seva identificació.

Normalment, a Virus del cuc RAT no apareix a les llistes de programes o tasques en execució i les seves accions són similars a les dels programes legals. A més, Programari espia RAT gestionarà l’ús de recursos informàtics i bloquejarà l’avís de baix rendiment del PC. A més, els pirates informàtics RAT normalment no es lliuren eliminant els fitxers o movent el cursor mentre utilitzeu l’ordinador.

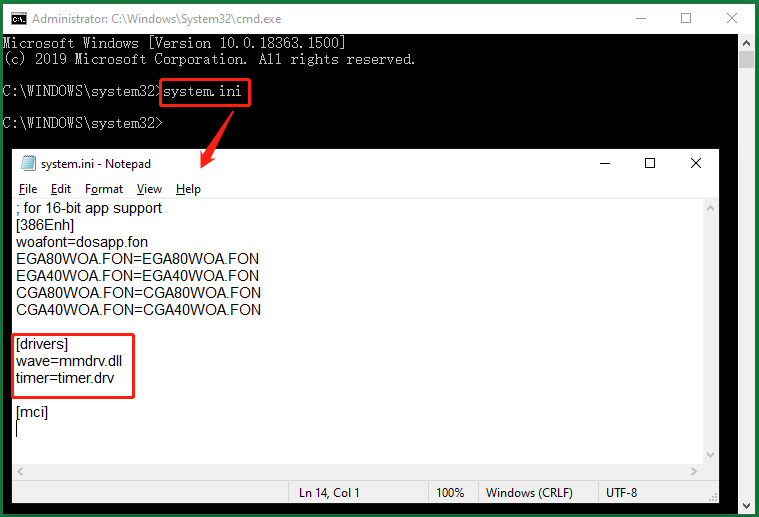

FYI: utilitzeu System.ini per identificar la infecció RAT

Obriu millor l’indicador d’ordres com a administrador, escriviu system.ini i premeu Entra . A continuació, apareixerà un bloc de notes que us mostrarà alguns detalls del vostre sistema. Mireu el conductors secció, si sembla breu com mostra la imatge següent, esteu a salvo. si hi ha altres caràcters estranys, és possible que hi hagi dispositius remots que accedeixin al sistema a través d'alguns dels ports de xarxa.

Detecció de troians d'accés remot

Com detectar troià d'accés remot? Si no podeu decidir si utilitzeu un ordinador amb virus RAT o no només per símptomes (hi ha pocs símptomes), heu de demanar ajuda externa, com ara confiar en programes antivirus. Moltes aplicacions de seguretat habituals són bones Escàners de virus RAT i Detectors RAT .

Principals eines d’eliminació de troians d’accés remot

- avast

- AVG

- Avira

- Bitdefender

- Kaspersky

- Malwarebytes

- McAfee

- Microsoft Windows Defender

- Norton

- PC Matic

- Sophos

- Trend Micro

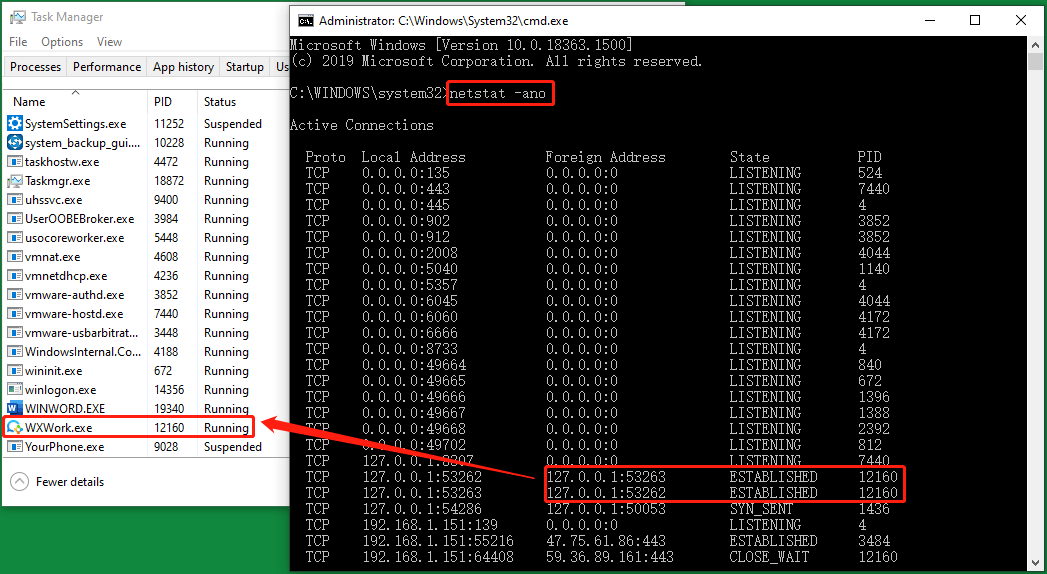

FIY: Cerqueu RAT amb CMD i el Gestor de tasques

Podeu intentar esbrinar elements sospitosos juntament amb el Gestor de tasques i CMD. Tipus netstat -ano al vostre símbol del sistema i esbrineu el fitxer PID de programes establerts que tenen una adreça IP estrangera i que apareix de manera REPETIDA. A continuació, cerqueu el mateix PID a Detalls del Gestor de tasques per esbrinar el programa de destinació. Tot i això, no vol dir que el programa objectiu sigui un RAT segur, només un programa sospitós. Per confirmar que el programa fundat és programari maliciós RAT, cal una identificació addicional.

També podeu utilitzar l'adreça IP estrangera sospitosa per conèixer la seva ubicació registrada en línia. Hi ha molts llocs web que us poden ajudar a fer-ho https://whatismyipaddress.com/ . Si la ubicació no té cap connexió amb vosaltres, no la ubicació dels vostres amics, empresa, familiars, escola, VPN, etc., probablement sigui una ubicació de pirata informàtic.

Eliminació del troià d'accés remot

Com treure un troià d'accés remot? O, com desfer-se d’un virus RAT?

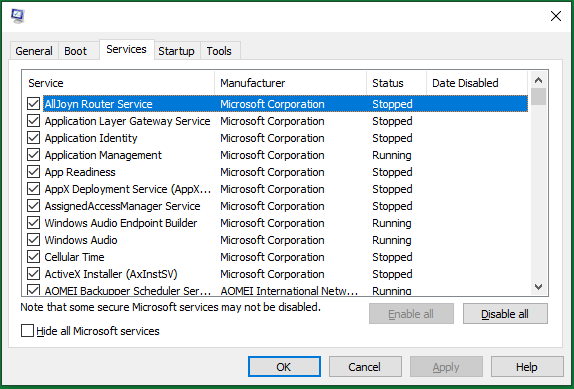

Etapa 1

Si podeu trobar fitxers o programes maliciosos específics, només els heu d’esborrar de l’ordinador o, com a mínim, finalitzar els processos. Podeu fer-ho al Gestor de tasques o Utilitat Windows MSConfig .

Tipus malconfig a Windows Run i premeu Entra o feu clic D'acord per activar la finestra MSConfig. Allà, canvieu a Serveis , cerqueu els serveis de destinació i desactiveu-los.

Reinicieu la màquina després de desinstal·lar o bloquejar alguns programes o serveis.

Etapa 2

Instal·leu i executeu un fitxer Eliminador de RAT com Malwarebytes Anti-Malware i Anti-Exploit per eliminar fitxers associats i modificacions del registre.

Etapa 3

Utilitzeu eines de comprovació, com ara Autorun.exe, per comprovar fitxers i programes sospitosos que s’inicien en arrencar Windows.

Etapa 4

Comproveu que les connexions de xarxa que surtin o entrin al vostre sistema i que no haurien d’existir. O bé, tanqueu directament la vostra connexió a Internet.

Com protegir-se de RAT Cyber Attack?

Igual que protegir-vos d’altres amenaces de programari maliciós de la xarxa, en general, per protegir troians d’accés remot, heu d’evitar la descàrrega d’elements desconeguts; mantingueu actualitzat l’antimalware i el tallafoc, canvieu els vostres noms d’usuari i contrasenyes regularment; (per a la perspectiva administrativa) bloquejar els ports no utilitzats, desactivar els serveis no utilitzats i controlar el trànsit sortint.

# 1 Eviteu la baixada de fonts no fiables

En primer lloc, la prevenció més eficaç i senzilla és mai descarregar fitxers de fonts no segures. En lloc d’això, obtingueu sempre el que vulgueu de llocs de confiança, autoritzats, oficials i segurs, com ara llocs web oficials, botigues autoritzades i recursos coneguts.

# 2 Mantingueu els tallafocs i l'antivirus actualitzats

Independentment del programa de tallafoc o antimalware que tingueu, o fins i tot si en teniu més d’un, només cal que actualitzeu tots els serveis de seguretat. Les versions més recents sempre adopten les últimes tecnologies de seguretat i estan especialment dissenyades per a les amenaces populars actuals.

Els esmentats Malwarebytes i altres antivirus també poden evitar que el vector d'infecció inicial permeti comprometre el sistema.

# 3 Canvieu els vostres noms d’usuari i contrasenyes regularment

És un bon costum canviar els vostres comptes regularment per lluitar contra el robatori de comptes, especialment per a contrasenyes. A més, us recomanem que aprofiteu els diversos tipus de funcions de seguretat que proporcionen els proveïdors de serveis per protegir els vostres comptes, com l’autenticació de dos factors (2FA).

6 deteccions de programari maliciós / 18 tipus de programari maliciós / 20 eines per eliminar programari maliciós

6 deteccions de programari maliciós / 18 tipus de programari maliciós / 20 eines per eliminar programari maliciósQuè és la detecció de programari espia i programari maliciós? Com es realitza la detecció de programari maliciós? Com es pot saber si està infectat per programari maliciós? Com sobreviure dels atacs de programari maliciós?

Llegeix més# 4 Actualitzeu els vostres programes legals

Com que el troià d’accés remot RAT probablement utilitzarà les aplicacions legítimes de l’ordinador, és millor que actualitzeu aquestes aplicacions a les seves darreres versions. Aquests programes inclouen els vostres navegadors, aplicacions de xat, jocs, servidors de correu electrònic, eines de vídeo / àudio / foto / captura de pantalla, aplicacions de treball ...

# 5 Actualització del sistema informàtic

Per descomptat, no oblideu connectar el vostre sistema operatiu amb les darreres actualitzacions. Normalment, les actualitzacions del sistema inclouen pedaços i solucions per a vulnerabilitats recents, explotacions, errors, errors, portes posteriors, etc. Per actualitzar el sistema operatiu per protegir tota la vostra màquina.

Feu una còpia de seguretat dels fitxers contra el virus del programari RAT

Sovint es dóna el cas que els RAT cibernètics no es detecten durant anys en estacions de treball o xarxes. Això indica que els programes antivirus no són infal·libles i que no s’han de tractar com a objectius generals per a la protecció RAT.

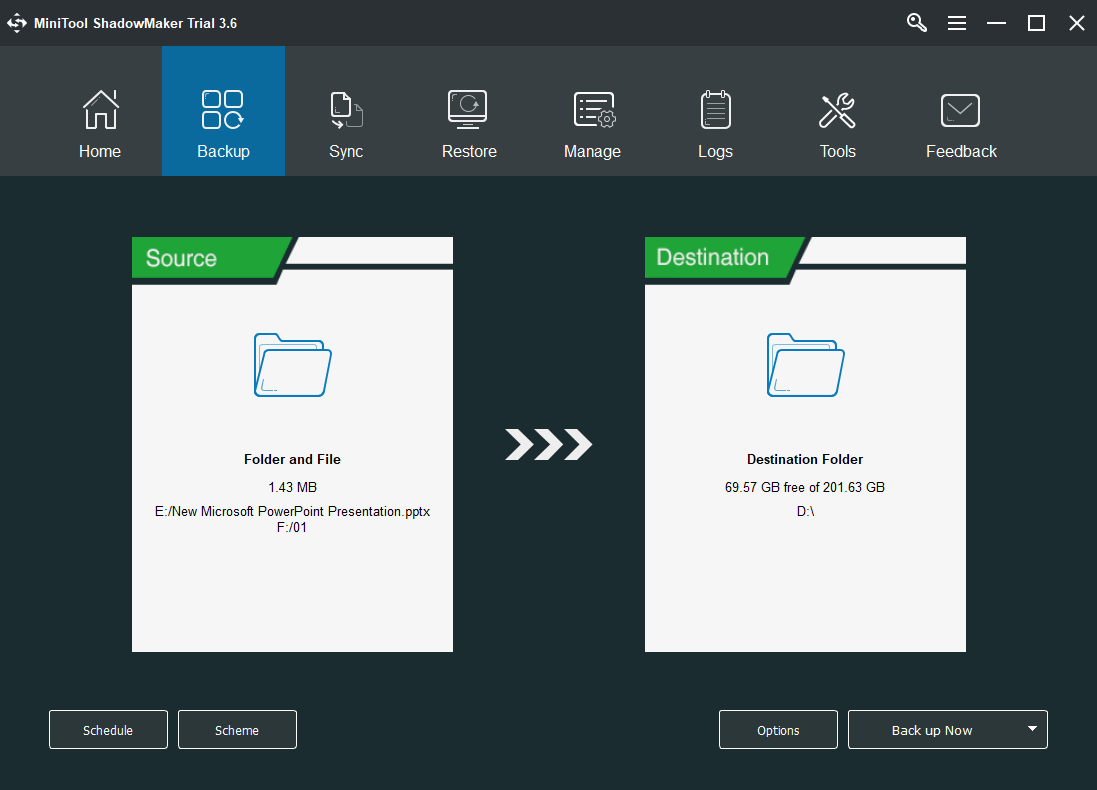

Aleshores, què més podeu fer per protegir els fitxers de l’ordinador contra la seva edició, supressió o destrucció? Per sort, podeu recuperar les vostres dades després d’atacs RAT de programari maliciós si en teniu una còpia de seguretat. Tot i així, heu de fer la còpia abans de perdre els fitxers originals amb una eina fiable i lliure de RAT, com MiniTool ShadowMaker, que és un programa de còpia de seguretat professional i potent per a ordinadors Windows.

Pas 1. Descarregueu MiniTool ShadowMaker des del lloc web oficial o el botó d'enllaç autoritzat anteriorment.

Pas 2. Instal·leu i inicieu l'eina al vostre PC.

Pas 3. Si obteniu la seva versió de prova, se us demanarà que compreu les edicions de pagament. Si no voleu pagar, feu clic a Mantingueu la prova opció a la part superior dreta per gaudir de les seves funcions de prova, que són les mateixes que les funcions formals només amb un límit de temps.

Pas 4. Quan accediu a la seva interfície principal, feu clic a Còpia de seguretat al menú superior.

Pas 5. A la pestanya Còpia de seguretat, especifiqueu el fitxer Font fitxers que teniu previst copiar i el fitxer Destinació ubicació on voleu desar la imatge de còpia de seguretat.

Pas 6. Feu clic a Feu una còpia de seguretat ara botó a la part inferior dreta per dur a terme el procés.

La resta és esperar l’èxit de la tasca. Podeu configurar una programació per fer una còpia de seguretat automàticament d'aquests fitxers diàriament, setmanalment, mensualment o quan el sistema inicieu la sessió / desactivi al pas 5 anterior abans de l'inici del procés o a la pestanya Gestió després del procés. A més, podeu decidir quin tipus de còpies de seguretat voleu executar, completes, incrementals o diferencials, així com quantes versions de la imatge de còpia de seguretat conservar en cas d’esgotar l’espai d’emmagatzematge.